- 目录 · · · · · ·

- 第1章 赛前准备——安装1

- 1.1建立测试环境1

- 1.2建立一个域1

- 1.3建立其他的服务器2

- 1.4实践2

- 1.5构建渗透测试环境3

- 1.5.1安装一个渗透测试环境3

- 1.5.2硬件4

- 1.5.3开源软件和商业软件5

- 1.5.4建立平台6

- 1.5.5搭建KaliLinux8

- 1.5.6Windows虚拟机17

- 1.5.7设置Windows环境18

- 1.5.8启动PowerShell20

- 1.5.9Easy—P22

- 1.6学习24

- 1.6.1Metasploitable224

- 1.6.2二进制利用26

- 1.7总结36

- 第2章 发球前——扫描网络37

- 2.1被动信息搜索—开源情报(OSINT)37

- 2.1.1Recon—NG(https://bitbucket.org/LaNMaSteR53/recon—ng,KaliLinux)38

- 2.1.2Discover脚本(https://github.com/leebaird/discover,KaliLinux)42

- 2.1.3SpiderFoot(http://www.spiderfoot.net/,KaliLinux)44

- 2.2创建密码字典46

- 2.2.1Wordhound(https://bitbucket.org/mattinfosec/wordhound.git,KaliLinux)46

- 2.2.2BruteScrape(https://github.com/cheetz/brutescrape,KaliLinux)50

- 2.2.3使用攻陷密码列表来查找邮件地址和凭证51

- 2.2.4Gitrob–Github分析(https://github.com/michenriksen/gitrob,KaliLinux)54

- 2.2.5开源情报数据搜集56

- 2.3外部或内部主动式信息搜集57

- 2.3.1Masscan(https://github.com/robertdavidgraham/masscan,KaliLinux)57

- 2.3.2SPARTA(http://sparta.secforce.com/,KaliLinux)60

- 2.3.3HTTPScreenshot(https://github.com/breenmachine/httpscreenshot,KaliLinux)63

- 2.4漏洞扫描67

- 2.4.1Rapid7Nexpose/TenableNessus(Kali/Windows/OSX)67

- 2.4.2OpenVAS(http://www.openvas.org/,Kali)68

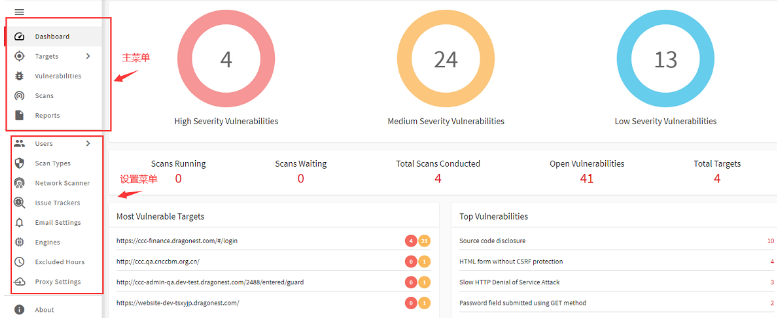

- 2.5网站应用程序扫描71

- 2.5.1网站扫描过程71

- 2.5.2网站应用程序扫描72

- 2.5.3OWASPZapProxy(https://code.google.com/p/zaproxy/,KaliLinux/Windows/OSX)79

- 2.6分析Nessus、Nmap和Burp81

- 2.7总结83

- 第3章 带球——漏洞利用85

- 3.1Metasploit(http://www.metasploit.com,Windows/KaliLinux)85

- 3.1.1从Kali操作系统的终端—初始化和启动Metasploit工具86

- 3.1.2使用通用配置命令运行Metasploit86

- 3.1.3运行Metasploit—漏洞利用后续操作或其他87

- 3.1.4使用Metasploit平台利用MS08—067漏洞87

- 3.2脚本89

- 3.3打印机90

- 3.4心脏出血94

- 3.5Shellshock97

- 3.6导出Git代码库(KaliLinux)101

- 3.7Nosqlmap(www.nosqlmap.net/,KaliLinux)103

- 3.8弹性搜索(KaliLinux)106

- 3.9总结108

- 第4章 抛传——网站应用程序的人工检测技术109

- 4.1网站应用程序渗透测试110

- 4.1.1SQL注入111

- 4.1.2手工SQL注入115

- 4.1.3跨站脚本(XSS)131

- 4.1.4跨站请求伪造(CSRF)136

- 4.1.5会话令牌139

- 4.1.6其他模糊测试/输入验证141

- 4.1.7其他OWASP前十大漏洞144

- 4.1.8功能/业务逻辑测试146

- 4.2总结147

- 第5章 横传——渗透内网149

- 5.1无凭证条件下的网络渗透149

- 5.1.1Responder.py(https://github.com/SpiderLabs/Responder,KaliLinux)149

- 5.1.2ARP欺骗153

- 5.1.3CainandAbel(http://www.oxid.it/cain.html,Windows)154

- 5.1.4Ettercap(http://ettercap.github.io/ettercap/,KaliLinux)156

- 5.1.5后门工厂代理(https://github.com/secretsquirrel/BDFProxy,KaliLinux)157

- 5.1.6ARP欺骗后攻击操作159

- 5.2利用任意域凭证(非管理员权限)167

- 5.2.1开展系统侦察167

- 5.2.2组策略首选项173

- 5.2.3关于漏洞利用后期的一点提示175

- 5.2.4权限提升176

- 5.3拥有本地管理员权限或域管理员权限181

- 5.3.1使用凭证和psexec渗透整个网络182

- 5.3.2使用psexec工具实现在多主机执行命令(KaliLinux)185

- 5.3.3使用WMI工具进行横向渗透(Windows)186

- 5.3.4Kerberos—MS14—068188

- 5.3.5传递票据攻击190

- 5.3.6利用PostgreSQL漏洞进行横向渗透192

- 5.3.7获取缓存证书195

- 5.4攻击域控制器197

- 5.4.1SMBExec(https://github.com/brav0hax/smbexec,KaliLinux)197

- 5.4.2psexec_ntdsgrab(KaliLinux)199

- 5.5持续控制201

- 5.5.1Veil和PowerShell201

- 5.5.2使用计划任务实现持续控制204

- 5.5.3金票据206

- 5.5.4万能密钥213

- 5.5.5粘滞键215

- 5.6总结218

- 第6章 助攻——社会工程学219

- 6.1近似域名219

- 6.1.1SMTP攻击219

- 6.1.2SSH攻击220

- 6.2网络钓鱼222

- 6.3网络钓鱼报告231

- 第7章 短传——物理访问攻击233

- 7.1无线网络渗透233

- 7.1.1被动识别和侦察233

- 7.1.2主动攻击235

- 7.2工卡克隆245

- 7.3Kon—boot(http://www.piotrbania.com/all/kon—boot/,Windows/OSX)249

- 7.3.1Windows250

- 7.3.2OSX250

- 7.4渗透测试便携设备—RaspberryPi2251

- 7.5RubberDucky(http://hakshop.myshopify.com/products/usb—rubber—ducky—deluxe)255

- 7.6总结258

- 第8章 四分卫突破——规避杀毒软件检测259

- 8.1规避杀毒软件检测259

- 8.1.1后门工厂(https://github.com/secretsquirrel/the—backdoorfactory,KaliLinux)259

- 8.1.2WCE规避杀毒软件检测(Windows)263

- 8.1.3Veil(https://github.com/Veil—Framework,KaliLinux)267

- 8.1.4SMBExec(https://github.com/pentestgeek/smbexec,KaliLinux)270

- 8.1.5peCloak.py(http://www.securitysift.com/pecloak—py—an—experiment—in—av—evasion/,Windows)272

- 8.1.6Python274

- 8.2其他键盘记录工具276

- 8.2.1使用Nishang下的键盘记录工具(https://github.com/samratashok/nishang)277

- 8.2.2使用PowerSploit工具中的键盘记录(https://github.com/mattifestation/PowerSploit)278

- 8.3总结278

- 第9章 特勤组——破解、利用和技巧279

- 9.1密码破解279

- 9.1.1JohntheRipper(http://www.openwall.com/john/,Windows/KaliLinux/OSX)282

- 9.1.2oclHashcat(http://hashcat.net/oclhashcat/,Windows/KaliLinux)283

- 9.2漏洞搜索296

- 9.2.1searchsploit(KaliLinux)296

- 9.2.2BugTraq(http://www.securityfocus.com/bid)298

- 9.2.3Exploit—DB(http://www.exploit—db.com/)298

- 9.2.4查询Metasploit299

- 9.3一些小技巧300

- 9.3.1Metasploit的RC脚本300

- 9.3.2Windows嗅探301

- 9.3.3绕过UAC302

- 9.3.4KaliLinuxNetHunter304

- 9.3.5生成一个定制反向shell306

- 9.3.6规避应用级防火墙311

- 9.3.7PowerShell314

- 9.3.8Windows7/8上传文件到主机315

- 9.3.9中转316

- 9.4商业软件323

- 9.4.1CobaltStrike324

- 9.4.2ImmunityCanvas(http://www.immunityinc.com/products/canvas/,KaliLinux/OSX/Windows)328

- 9.4.3CoreImpact(http://www.coresecurity.com/core—impact—pro)331

- 第10章 两分钟的操练——从零变成英雄333

- 10.1十码线333

- 10.2二十码线334

- 10.3三十码线334

- 10.4五十码线335

- 10.5七十码线337

- 10.6八十码线339

- 10.7终点线340

- 10.8达阵!达阵!达阵!342

- 第11章 赛后——分析报告345

- 第12章 继续教育349

- 12.1漏洞悬赏网站349

- 12.2主要的安全会议349

- 12.3培训课程351

- 12.4免费培训351

- 12.5夺旗挑战352

- 12.6保持更新352

- 12.6.1邮件列表352

- 12.6.2播客352

- 12.7跟坏小子学习353

- 最后的注意事项355

- 致谢356

资源下载

下载价格3 龙纹银币

VIP免费

请先登录原文链接:https://duduziy.com/401.html,转载请注明出处。 郑重声明: 本站所有内容仅供大家参考、学习,不存在任何商业目的与商业用途。 若您需要商业运营或用于其他商业活动,请您购买正版授权并合法使用。 我们不承担任何技术及版权问题,且不对任何资源负法律责任。 如遇到资源无法下载,请点击这里失效报错。失效报错提交后记得查看你的留言信息,24小时之内反馈信息。 如有侵犯您的版权,请给我们私信,我们会尽快处理,并诚恳的向你道歉!

评论0